Uma campanha sofisticada de malware, apelidada de “GPugate”, abusa da estrutura do repositório do Google e do Github para indicar os usuários a baixar o software malicioso.

O Centro de Operações de Segurança Cibernética do Ártico Wolf, a cadeia de ataques usa uma nova técnica para evitar a análise de segurança, aproveitando a unidade de processamento gráfico de um computador (GPU).

A campanha parece ser obra de um ator de ameaças de língua russa e está visando ativamente profissionais de TI na Europa Ocidental.

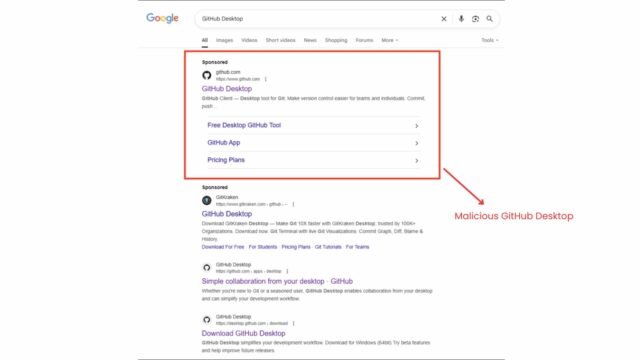

O ataque começa com publicidade maliciosa, onde os atacantes colocam um anúncio patrocinado no topo dos resultados da pesquisa do Google para termos como “Github Desktop”. Este anúncio direciona os usuários para o que parece ser uma página legítima do Github.

Resultados da pesquisa do Google para o GitHub Desktop

Na realidade, o link leva a uma página de “comprometimento” específica e manipulada dentro de um repositório. Esta página parece autêntica, mantendo o nome e os metadados do repositório, mas contém links de download alterados que apontam para um domínio controlado por atacante.

Essa “Trust Bridge” explora a confiança do usuário no Google e no Github para fornecer a carga útil maliciosa.

O que torna o GPugate particularmente notável é seu método de evasão único. O instalador inicial é um grande arquivo de 128 MB, projetado para ignorar as caixas de areia de segurança que geralmente têm limites de tamanho de arquivo.

Desktop do Github armado

Seu recurso mais inovador é uma rotina de descriptografia dependente de GPU. O malware apenas descriptografará sua carga útil maliciosa se detectar uma GPU física real com um nome de dispositivo com mais de dez caracteres, disse o Arctic Wolf.

Esta é uma tática deliberada para impedir a análise, pois as máquinas virtuais e as caixas de areia usadas pelos pesquisadores de segurança geralmente possuem nomes de GPU genéricos e curtos ou nenhuma GPU. Em tais sistemas, a carga útil permanece criptografada e inerte.

O objetivo principal desta campanha é obter acesso inicial às redes organizacionais para atividades maliciosas, incluindo roubo de credenciais, exfiltração de dados e implantação de ransomware.

Ao segmentar desenvolvedores e trabalhadores de TI, indivíduos que provavelmente buscam ferramentas como o GitHub Desktop, os atacantes visam vítimas com privilégios elevados de rede.

Depois de executado, o malware usa um script do PowerShell para obter direitos administrativos, criar tarefas programadas para persistência e adicionar exclusões ao Defender do Windows para evitar a detecção. A campanha está ativa desde pelo menos dezembro de 2024 e representa uma ameaça em evolução e significativa.

Encontre esta história interessante! Siga -nos no Google News, LinkedIn e X para obter mais atualizações instantâneas.