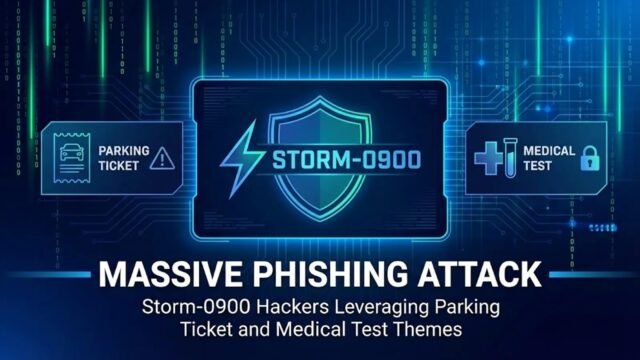

Na véspera do Dia de Ação de Graças, um sofisticado agente de ameaças conhecido como Storm-0900 lançou uma campanha de phishing de alto volume visando usuários nos Estados Unidos.

Os analistas de segurança do Microsoft Threat Intelligence detectaram e bloquearam esse ataque coordenado que consiste em dezenas de milhares de e-mails projetados para enganar os destinatários durante o período de férias.

A campanha empregou dois temas principais de engenharia social que aproveitaram ocasiões oportunas: notificações falsas de multas de estacionamento e resultados fraudulentos de exames médicos.

Ao fazer referência ao Dia de Ação de Graças, os invasores criaram um senso de urgência e credibilidade que reduziu as suspeitas das vítimas e aumentou a probabilidade de envolvimento dos usuários.

O sucesso da campanha dependeu de múltiplas camadas de engano e sofisticação técnica.

Na véspera do Dia de Ação de Graças, 26 de novembro, a Microsoft detectou e bloqueou uma campanha de phishing de alto volume de um agente de ameaça que rastreamos como Storm-0900. A campanha usou temas de multas de estacionamento e resultados de exames médicos e fez referência ao Dia de Ação de Graças para dar credibilidade e diminuir a… pic.twitter.com/mwAFDQpfal

– Inteligência de ameaças da Microsoft (@MsftSecIntel) 2 de dezembro de 2025

Os e-mails de phishing continham URLs que direcionavam para uma página de destino controlada pelo invasor, hospedada no domínio malicioso permit-service(.)topo.

Os invasores incorporaram elementos interativos para enganar ainda mais os usuários e contornar as medidas de segurança. A página inicial exigia que os usuários completassem um CAPTCHA arrastando um controle deslizante.

Captcha falso (Fonte – X)

Esta etapa parecia legítima para a maioria dos usuários, mas na verdade serviu para validar a capacidade de interação do alvo e a prontidão para implantação de malware.

Verificação falsa (Fonte – X)

Os analistas e pesquisadores de segurança do Microsoft Threat Intelligence identificaram que esta campanha levou à implantação do XWorm, um popular malware modular de acesso remoto usado por muitos atores de ameaças em todo o cenário de ameaças.

Após a interação bem-sucedida do usuário com a página de phishing, o malware seria entregue aos dispositivos comprometidos, permitindo que os invasores estabelecessem acesso e controle persistentes.

Mecanismo de infecção e persistência do XWorm

O XWorm opera como uma plataforma modular de malware, o que significa que os agentes de ameaças podem carregar plug-ins diferentes para executar diversas tarefas em dispositivos comprometidos.

A arquitetura modular do malware torna-o particularmente perigoso porque permite que os invasores personalizem os ataques com base em objetivos específicos.

Uma vez instalado, o XWorm permite recursos de acesso remoto que permitem que os agentes de ameaças implantem malware adicional, roubem dados confidenciais e mantenham persistência de longo prazo nos sistemas das vítimas.

O malware se comunica com a infraestrutura de comando e controle, permitindo que os invasores emitam comandos remotamente e extraiam informações das máquinas comprometidas.

A Microsoft interrompeu com sucesso toda a campanha por meio de uma combinação de tecnologias de filtragem de e-mail, proteções de endpoint e bloqueio preventivo da infraestrutura do invasor baseado em inteligência de ameaças.

Essa abordagem de defesa em várias camadas impediu que a maioria dos e-mails de phishing atingissem os alvos pretendidos e bloqueou o acesso a domínios maliciosos antes que os usuários pudessem interagir com eles.

As organizações devem permanecer vigilantes sobre comunicações incomuns que façam referência a assuntos urgentes e implementar fortes controles de segurança de e-mail durante os períodos de férias, quando as tentativas de engenharia social normalmente aumentam.

Siga-nos no Google News, LinkedIn e X para obter mais atualizações instantâneas, defina CSN como fonte preferencial no Google.