Desde o seu lançamento em outubro, Battlefield 6 se tornou um dos lançamentos de jogos mais esperados do ano. No entanto, os cibercriminosos aproveitaram rapidamente esta popularidade para distribuir software malicioso.

Os invasores criaram versões falsas e crackeadas do jogo e treinadores de jogos fraudulentos, espalhando-os por sites de torrent e fóruns clandestinos para atingir jogadores desavisados e indivíduos em busca de modificações no jogo.

As campanhas maliciosas personificam grupos de cracking de jogos conhecidos, como InsaneRamZes e RUNE, usando seus nomes legítimos para ganhar a confiança e credibilidade dos usuários. Essa tática reflete ataques comuns de falsificação de identidade de marca usados em outros setores.

Os criminosos desenvolveram três tipos distintos de malware, cada um servindo a objetivos diferentes, desde roubar dados de navegadores e credenciais de carteiras de criptomoedas até estabelecer controle remoto persistente sobre sistemas infectados.

Os pesquisadores de segurança do Bitdefender Labs identificaram essas campanhas de malware após analisar múltiplas amostras.

A investigação revelou que nenhum dos arquivos maliciosos contém funcionalidades reais do Battlefield 6 e provavelmente se originam de diferentes grupos de ameaças com base em suas diversas abordagens técnicas.

A primeira amostra de malware opera como um ladrão de informações simples, mas agressivo, disfarçado de “instalador de treinador do Battlefield 6”. Os usuários podem descobri-lo facilmente na segunda página de resultados de pesquisa do Google, tornando-o altamente acessível para vítimas em potencial.

Uma vez executado, o malware verifica diretórios locais e perfis de navegador para extrair dados confidenciais, incluindo informações de carteira criptografada, sessões de cookies de navegadores como Chrome, Edge e Firefox, tokens e credenciais de sessão do Discord e dados de extensão de carteira de criptomoeda de plug-ins do Chrome, como iWallet e Yoroi.

Bloqueio de execução regional (Fonte – Bitdefender)

As informações roubadas viajam para o servidor 198.251.84.9 por HTTP não criptografado, sem qualquer tentativa de ofuscação.

A segunda variante, distribuída como “Battlefield 6.GOG-InsaneRamZes”, demonstra significativamente mais sofisticação por meio de táticas de evasão avançadas.

O malware implementa um bloqueio de execução regional que interrompe a operação quando detecta configurações de países da Rússia ou da CEI, uma medida de autoproteção comum usada por grupos baseados nessas regiões.

Hashing da API do Windows (Fonte – Bitdefender)

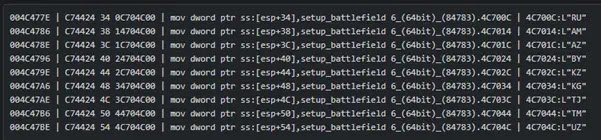

Ele emprega hashing da API do Windows para ocultar suas operações e executa verificações de detecção anti-sandbox usando análise de tempo para determinar o tempo de atividade do sistema.

Além disso, a análise de memória revelou referências a ferramentas de desenvolvimento como Postman e BitBucket, sugerindo que o malware tem como alvo credenciais de desenvolvedor e chaves de API para exploração posterior.

A terceira amostra, disfarçada como uma imagem ISO do Battlefield 6, oferece um agente de comando e controle persistente. O executável de 25 MB contém dados compactados que descompactam e criam um arquivo chamado “2GreenYellow.dat” no diretório do usuário e, em seguida, executa-o silenciosamente usando regsvr32.exe.

A DLL instalada tenta repetidamente entrar em contato com o ei-in-f101.1e100.net, parecendo usar a infraestrutura do Google como retransmissão ou disfarce de comunicação. A estrutura C2 indica capacidade para execução remota de comandos ou roubo futuro de dados.

Siga-nos no Google News, LinkedIn e X para obter mais atualizações instantâneas, defina CSN como fonte preferencial no Google.