A famosa unidade Chollima do Lazarus Group foi flagrada “ao vivo pelas câmeras” executando seu esquema de trabalho remoto de TI, depois que pesquisadores canalizaram seus agentes para laptops falsos que, na verdade, eram ambientes sandbox de longa duração sob vigilância total.

A investigação expõe com detalhes sem precedentes como os operadores norte-coreanos usam roubo de identidade, identidades alugadas e ferramentas prontas para uso para se inserirem silenciosamente nas finanças ocidentais e nas empresas de criptografia.

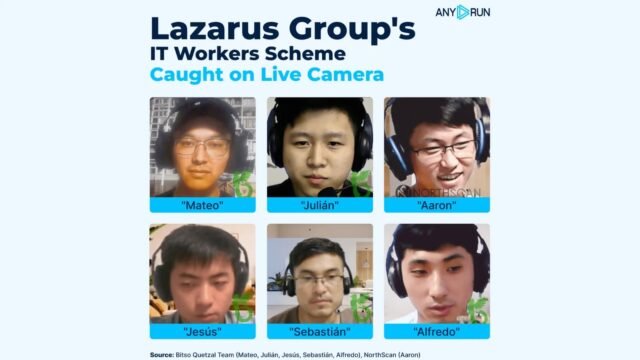

A operação começou quando Heiner García, da NorthScan, se passou por um desenvolvedor americano que havia recebido spam no GitHub por um recrutador que se autodenominava “Aaron” ou “Blaze”, que estava anunciando um “negócio de busca de emprego” e procurando alguém para realizar entrevistas técnicas.

Blaze ofereceu uma redução no salário em troca de acesso total ao laptop da vítima, ao número do seguro social, às contas bancárias e aos documentos de identidade, prometendo que sua “equipe” de desenvolvedores faria o verdadeiro trabalho nos bastidores.

Isso corresponde a um padrão mais amplo do Famous Chollima, no qual os operadores da RPDC roubam currículos de uma vez ou convencem principalmente engenheiros juniores a “alugar” suas identidades para que o pessoal norte-coreano possa se infiltrar em empresas financeiras, cripto/Web3, de saúde e até mesmo de engenharia civil dos EUA.

Em vez de entregar uma máquina real, Mauro Eldritch, da BCA LTD, e o fornecedor de sandbox ANY.RUN criaram uma “fazenda de laptops” de máquinas virtuais com tempo de execução estendido, cada uma com a aparência de um notebook de desenvolvedor muito usado nos Estados Unidos.

Os ambientes de análise rodavam Windows 10 e 11 com histórico de uso realista, IDEs pré-instalados e perfis de navegador, e foram encapsulados por meio de proxies residenciais nos EUA para satisfazer a insistência dos recrutadores em talentos baseados nos EUA.

Crucialmente, a equipe poderia assistir telas ao vivo, operações de arquivos e fluxos de rede, ao mesmo tempo em que forçava travamentos, revertia para pontos de restauração e cortava o acesso à Internet para manter os operadores contidos e incapazes de direcionar para alvos reais.

Assim que Blaze recebeu os detalhes do AnyDesk e uma senha pré-acordada, ele se conectou aos laptops falsos. Ele imediatamente executou ferramentas como DxDiag e systeminfo para verificar o hardware e, em seguida, verificou “onde está minha localização” no navegador para ter certeza de que o host parecia estar nos EUA. A análise de tráfego mostrou conexões provenientes de IPs associados ao Astrill VPN, um serviço há muito vinculado ao Lazarus e outras atividades de trabalhadores de TI da RPDC, ressaltando a dependência do grupo de endpoints VPN de consumidores para ocultar a origem.

Enquanto os pesquisadores induziam repetidamente telas azuis, redefinições e falhas de rede, Blaze deixou mensagens suplicantes no Bloco de Notas para a persona “Andy”, atraiu um colega usando o identificador “Assassino” e passou longos períodos preso em CAPTCHA e logins malsucedidos, enquanto todos os seus movimentos eram registrados.

Quando Blaze finalmente sincronizou seu perfil do Chrome, os investigadores obtiveram clara visibilidade do kit de ferramentas do Famous Chollima, que se apoiava fortemente na automação de trabalho baseada em IA, em vez de malware personalizado.

As extensões instaladas incluíam serviços como Simplify Copilot, AiApply e Final Round AI para preencher automaticamente formulários de emprego e gerar respostas de entrevistas em tempo real, juntamente com OTP.ee ou Authenticator.cc para capturar e reproduzir senhas de uso único depois de terem roubado ou alugado a identidade da vítima.

Ele também implantou o Google Remote Desktop via PowerShell com um PIN fixo e o colocou sobre o AnyDesk, dando à sua equipe acesso persistente aos laptops dos “funcionários” de uma forma que é quase indistinguível das ferramentas normais de trabalho remoto para um empregador desavisado.

A operação surge no meio de uma pressão sustentada das autoridades dos EUA sobre os esquemas de trabalhadores remotos de TI da Coreia do Norte, incluindo um caso de Junho de 2025 que detalhou mais de 100 empresas infiltradas, mais de 80 identidades americanas roubadas e buscas em dezenas de “fazendas de computadores portáteis” físicos em solo americano.

As ações subsequentes no final de 2025 procuraram mais de 15 milhões de dólares em penalidades vinculadas aos trabalhadores de TI da RPDC e enfatizaram que estas funções permitiram o roubo de ativos criptográficos, código fonte e até mesmo dados de defesa controlados pela exportação.

Os investigadores dizem que o honeypot Lazarus mostra como a movimentação de invasões conduzidas por humanos para sandboxes controladas pode expor cadeias completas de ataques, desde spam no GitHub e recrutamento no Telegram, até abuso KYC, infraestrutura VPN e ferramentas de desktop remoto, e argumentam que os empregadores devem responder com verificação de identidade mais rigorosa, políticas de controle de dispositivos e maior ceticismo em relação a ofertas de trabalho remoto “boas demais para ser verdade”.

Siga-nos no Google News, LinkedIn e X para atualizações diárias de segurança cibernética. Entre em contato conosco para apresentar suas histórias.