Os atores de ameaças agora estão aproveitando a confiança que os usuários depositam em plataformas de IA como ChatGPT e Grok para distribuir o Atomic macOS Stealer (AMOS).

Uma nova campanha descoberta pela Huntress em 5 de dezembro de 2025 revela que os invasores foram além da imitação de marcas confiáveis e passaram a utilizar ativamente serviços legítimos de IA para hospedar cargas maliciosas.

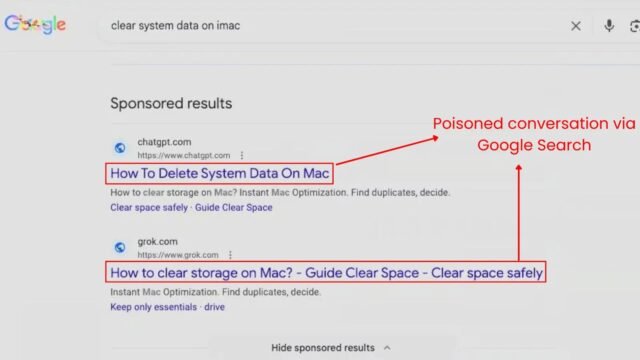

A cadeia de infecção começa com uma pesquisa rotineira no Google. Os usuários que consultam frases comuns de solução de problemas, como “Limpar espaço em disco no macOS”, recebem resultados de alta classificação que parecem ser guias úteis hospedados em domínios legítimos: chatgpt.com e grok.com.

Resultados de IA na pesquisa

Ao contrário do tradicional envenenamento por SEO, que direciona as vítimas para sites comprometidos, esses links levam a conversas reais e compartilháveis em plataformas OpenAI e xAI.

Depois que o usuário clica no link, ele recebe um guia de solução de problemas com aparência profissional. A conversa, gerada pelo invasor, instrui o usuário a abrir o Terminal macOS e copiar e colar um comando específico para “limpar os dados do sistema com segurança”.

Conversa Armada

Como o conselho parece vir de um assistente de IA confiável em um domínio respeitável, os usuários muitas vezes ignoram seu ceticismo usual em relação à segurança.

Conversas ChatGPT e Grok armadas

De acordo com a análise da Huntress, o comando executado não baixa um arquivo tradicional que acionaria avisos do macOS Gatekeeper. Em vez disso, ele executa um script codificado em base64 que baixa uma variante do ladrão AMOS.

O malware emprega uma técnica de “viver fora da terra” para coletar credenciais sem aviso gráfico. Ele utiliza o utilitário nativo dscl para validar a senha do usuário silenciosamente em segundo plano.

Depois de validada, a senha é canalizada para sudo -S para conceder privilégios de root, permitindo que o malware instale mecanismos de persistência e exfiltre dados sem interação adicional do usuário.

Os seguintes artefatos e comportamentos foram identificados como indicadores-chave desta campanha:

CategoryIndicator / BehaviorContextPersistence/Library/LaunchDaemons/com.finder.helper.plistUm executável oculto foi descartado no diretório inicial do usuário.Caminho do arquivo/Users/$USER/.helperUsado para validar credenciais capturadas sem prompts da GUI silenciosamente.Caminho do arquivo/tmp/.passArquivo temporário usado para armazenar a senha de texto simples durante o escalonamento.Commanddscl -authonly Usado para validar silenciosamente credenciais capturadas sem GUI prompts.Commandsudo -SUsado para aceitar a senha por meio de entrada padrão para acesso root.NetworkLaunchDaemon é criado para persistência.URL C2 conhecido para a entrega de carga útil inicial (decodificado em Base64).

Esta campanha é perigosa porque explora a “confiança comportamental” em vez de vulnerabilidades técnicas. O ataque contorna as defesas tradicionais como o Gatekeeper porque o usuário autoriza explicitamente o comando no Terminal.

As equipes de segurança são aconselhadas a monitorar a execução anômala do osascript e o uso incomum do dscl, principalmente quando associado a comandos curl.

Para os usuários finais, a principal defesa é comportamental: os serviços legítimos de IA não solicitarão que os usuários executem comandos de Terminal codificados e opacos para tarefas de manutenção de rotina.

A mudança para o uso de domínios de IA confiáveis como infraestrutura de hospedagem introduz um novo ponto de estrangulamento para os defensores, que agora devem examinar minuciosamente o tráfego para essas plataformas em busca de padrões maliciosos.

Siga-nos no Google News, LinkedIn e X para atualizações diárias de segurança cibernética. Contate-nos para apresentar suas histórias.