Um novo e sofisticado kit de phishing chamado GhostFrame já foi usado para lançar mais de 1 milhão de ataques.

Descoberta pela primeira vez em setembro de 2025 por pesquisadores de segurança da Barracuda, esta ferramenta furtiva representa uma evolução perigosa na tecnologia de phishing como serviço.

O que torna o GhostFrame particularmente preocupante é a sua simplicidade combinada com eficácia.

Ao contrário dos kits de phishing tradicionais, o GhostFrame usa um arquivo HTML de aparência inocente que oculta todas as atividades maliciosas dentro de um iframe invisível. Esta pequena janela carrega conteúdo de outra fonte.

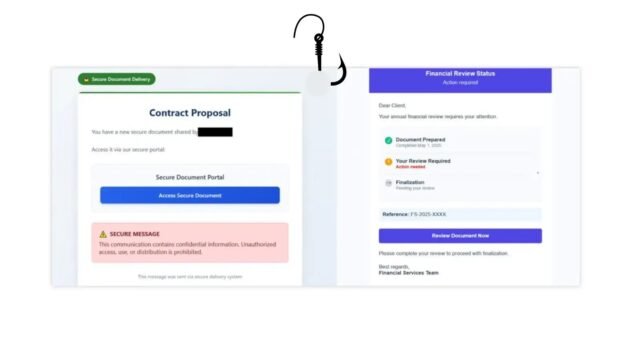

O e-mail de phishing

Essa abordagem torna o ataque extremamente difícil de ser detectado pelas ferramentas de segurança.

Como funciona o ataque

O kit funciona em duas etapas. Primeiro, as vítimas recebem e-mails de phishing com assuntos enganosos, como “Notificação segura de contrato e proposta” ou “Solicitação de redefinição de senha”.

Quando os usuários clicam no link, eles acessam o que parece ser uma página da web inofensiva.

Escondido abaixo da superfície, um iframe carrega o conteúdo real de phishing de um subdomínio em constante mudança.

Para evitar ainda mais a detecção, os invasores criam um subdomínio exclusivo para cada alvo.

O kit também inclui recursos anti-análise que bloqueiam o clique com o botão direito, evitam atalhos de teclado e desativam ferramentas de desenvolvedor, tornando quase impossível para analistas de segurança ou usuários curiosos inspecionarem a página.

cliques do mouse e acesso ao menu de contexto principal

GhostFrame inclui vários recursos sofisticados. O formulário de phishing está oculto em uma função de streaming de imagens projetada para arquivos grandes, ignorando os scanners de segurança padrão que procuram formulários de login tradicionais.

O kit pode alternar subdomínios durante uma sessão ativa e inclui iframes de backup caso o JavaScript seja bloqueado.

Recursos especiais do kit de phishing GhostFrame

Os invasores podem facilmente trocar conteúdo de phishing sem alterar a página principal da Web, permitindo-lhes atingir várias regiões ou organizações simultaneamente.

O kit até imita serviços legítimos, alterando títulos de páginas e favicons para parecerem autênticos. Os especialistas da Barracuda recomendam uma estratégia de defesa em várias camadas.

As organizações devem impor atualizações regulares do navegador, implantar gateways de segurança de e-mail que detectem iFrames suspeitos e implementar controles para restringir o uso de iframe em sites.

O treinamento dos funcionários continua crítico; os funcionários devem verificar os URLs antes de inserir credenciais e relatar conteúdo incorporado suspeito.

À medida que o GhostFrame continua a se espalhar globalmente, permanecer vigilante e implementar soluções abrangentes de segurança de e-mail são essenciais para proteger os usuários contra esta ameaça em evolução.

Siga-nos no Google News, LinkedIn e X para atualizações diárias de segurança cibernética. Entre em contato conosco para apresentar suas histórias.