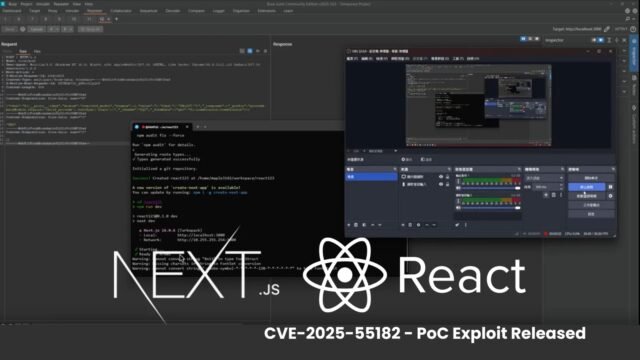

Uma exploração de prova de conceito (PoC) para CVE-2025-55182, uma falha de execução remota de código (RCE) de gravidade máxima nos componentes do React Server, veio à tona publicamente esta semana, aumentando os alarmes para desenvolvedores em todo o mundo.

Apelidada de “React2Shell” por alguns pesquisadores, a vulnerabilidade carrega uma pontuação CVSS de 10.0 e afeta as versões 19.0.0 a 19.2.0 do React, bem como Next.js 15.xe 16.x usando o App Router. Mesmo os aplicativos que não implementam explicitamente funções de servidor permanecem expostos se suportarem React Server Components (RSC).

O pesquisador de segurança @maple3142 demonstrou a exploração por meio de uma postagem no Twitter, apresentando uma solicitação HTTP multiparte simples que injeta uma carga útil do Node.js.

A demonstração aciona o processo filho, abrindo uma calculadora Linux no servidor de destino sem autenticação.

Um vídeo que acompanha captura um comando semelhante a um curl explorando a falha por meio do protocolo React’s Flight, ignorando as salvaguardas de serialização com técnicas como referências de Blob rotuladas como “$B1337”. Enquadrado como um desafio de “prisão JS” no estilo CTF, a essência compartilhada atraiu elogios da comunidade, juntamente com perguntas sobre métodos de evasão.

A causa raiz está na desserialização insegura dentro do protocolo RSC Flight, onde cargas malformadas poluem protótipos de objetos e sequestram a execução no lado do servidor.

Descoberto por Lachlan Davidson e divulgado de forma responsável à Meta e Vercel em 29 de novembro, o problema se tornou público em 3 de dezembro, gerando correções rápidas.

Uma nova ferramenta de scanner também foi introduzida para identificar endpoints vulneráveis na rede para CVE-2025-55182.

A inteligência de ameaças da Amazon relatou tentativas de exploração por grupos do nexo da China, como o Earth Lamia, poucas horas após a divulgação. A Wiz Research estima que 39% dos ambientes em nuvem hospedam instâncias vulneráveis, verificando mais de 968.000 servidores.

A Unidade 42 da Palo Alto Networks e outros confirmaram que o ataque requer apenas uma solicitação POST elaborada para endpoints RSC, alcançando quase 100% de confiabilidade nos testes. O comunicado oficial do React recomenda atualizações imediatas, observando que a falha persiste nas configurações padrão de estruturas populares.

Os desenvolvedores devem auditar as implantações, aplicar patches das atualizações do React 19.2.1+ e Next.js e monitorar anomalias.

Embora ainda não tenham sido confirmadas violações generalizadas, a simplicidade da PoC amplifica os riscos em ambientes de produção. Este incidente ressalta os perigos da renderização do lado do servidor em pilhas JavaScript modernas.

Siga-nos no Google News, LinkedIn e X para atualizações diárias de segurança cibernética. Entre em contato conosco para apresentar suas histórias.