Uma séria vulnerabilidade de escalonamento de privilégios no K7 Ultimate Security, um produto antivírus da K7 Computing, foi encontrada ao abusar de pipes nomeados com listas de controle de acesso excessivamente permissivas.

Essa falha permite que usuários com poucos privilégios manipulem as configurações do registro e obtenham acesso no nível do SISTEMA sem acionar prompts do UAC, solicitando várias tentativas de correção que os pesquisadores ignoraram.

O problema surgiu durante a investigação do pesquisador de segurança Lucas Laise, da Quarkslab, que descobriu uma vulnerabilidade de negação de serviço não relacionada, CVE-2024-36424, afetando K7RKScan.sys em versões anteriores a 17.0.2019.

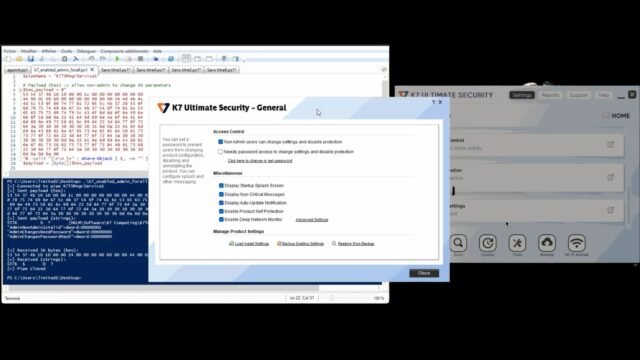

Os testes iniciais na versão 17.0.2045 revelaram funcionalidade limitada para usuários não administradores, incluindo a incapacidade de modificar configurações sem elevação.

Os administradores poderiam permitir que “usuários não administradores possam alterar as configurações e desativar a proteção” sem o UAC, sugerindo falhas de comunicação entre processos. Ferramentas como o PipeViewer identificaram pipes nomeados de propriedade do SYSTEM, incluindo \.\pipe\K7MailProxyV1 com permissões completas e \.\pipe\K7TSMngrService1 usado por K7TSMain.exe para modificações no registro.

IoNinja captura cargas binárias confirmadas enviadas para K7TSMngrService1 durante alterações de configuração, com Procmon verificando a execução do contexto SYSTEM. Esse caminho de comunicação tornou-se o vetor de exploração, já que processos de baixo privilégio poderiam personificar solicitações legítimas.

Os invasores reproduzem pacotes capturados via PowerShell para permitir a adulteração universal da configuração, desabilitando verificações em tempo real ou colocando malware na lista de permissões.

Refinamento adicional da chave de registro direcionada AdminNonAdminIsValid; uma manipulação de comprimento de um byte (B9 a B8 hexadecimal) permitiu a injeção arbitrária de valores, evitando a validação.

Para escalonamento completo de privilégios locais, os pesquisadores exploraram as opções de execução de arquivo de imagem (MITRE ATT&CK T1546.012) configurando um depurador em K7TSHlpr.exe para executar código arbitrário como SYSTEM durante atualizações falsas. Um script fornecido cria um arquivo em lote para novos usuários administradores, aciona a atualização e faz a limpeza.

K7 emitiu três patches: primeiro adicionou validação de chamador em K7TSMngrService1, ignorada por meio de mapeamento manual de DLL em k7tsmngr.exe. O segundo, por meio do driver K7Sentry.sys versão 22.0.0.70, bloqueou a injeção em processos protegidos, contornado usando binários K7 assinados renomeados, como K7QuervarCleaningTool.exe, fora de listas protegidas.

A análise da causa raiz no IDA Pro revelou que ValidatePipeClient verifica o caminho de instalação, hashes MD5 e assinaturas K7, além da lista de permissões de registro VDefProtectedProcs do K7Sentry. Os desvios dependiam de binários assinados não assinados ou realocados, evitando o acesso ao tubo e os ganchos de proteção.

A divulgação responsável durou de agosto a dezembro de 2025, com a Quarkslab notificando K7 em 25 de agosto e publicando em 2 de dezembro após confirmações de bypass. K7 adiou a aplicação completa da ACL para uma versão principal futura, reconhecendo correções provisórias.

Os usuários devem atualizar para as versões mais recentes e monitorar soluções abrangentes. Os scripts de exploração estão disponíveis no blog do Quarkslab para análise defensiva.

Siga-nos no Google News, LinkedIn e X para atualizações diárias de segurança cibernética. Entre em contato conosco para apresentar suas histórias.