Um novo tipo de ataque de phishing que combina dois kits de phishing diferentes: Salty2FA e Tycoon2FA. Isso marca uma mudança significativa no cenário do Phishing como Serviço (PhaaS).

Embora os kits de phishing normalmente mantenham assinaturas exclusivas em seu código e mecanismos de entrega, campanhas recentes direcionadas a usuários corporativos começaram a implantar cargas úteis que combinam elementos de ambas as estruturas.

Esta convergência complica os esforços de atribuição e sugere uma potencial fusão ou colaboração operacional entre os atores da ameaça por trás destas ferramentas sofisticadas.

O colapso do Salty2FA

A descoberta segue um declínio dramático na atividade autônoma do Salty2FA observada no final de 2025, de acordo com uma análise da ANY.RUN, os envios de amostras do Salty2FA para sua sandbox interativa caíram vertiginosamente de centenas de uploads semanais para menos de 50 no início de novembro.

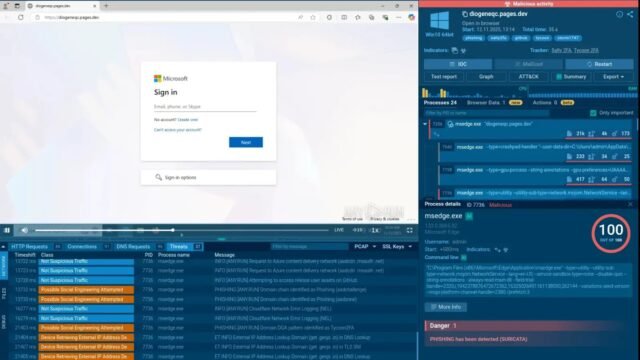

Coincidindo com essa queda, os analistas detectaram uma onda de amostras “híbridas” onde a infraestrutura do Salty2FA parecia falhar, acionando um mecanismo de fallback que recuperou cargas úteis do Tycoon2FA.

A análise em nível de código feita pela ANY.RUN revelou que essas cargas híbridas começam com os scripts tradicionais de “trampolim” do Salty2FA, que carregam o próximo estágio do ataque.

No entanto, quando os domínios Salty2FA primários não foram resolvidos (retornando erros de DNS SERVFAIL), os scripts executaram um comando substituto codificado, buscando conteúdo malicioso da infraestrutura Tycoon2FA.

Essa transferência contínua indica que as operadoras anteciparam a instabilidade da infraestrutura e projetaram uma redundância usando um kit rival ou parceiro.

A sobreposição de táticas, técnicas e procedimentos (TTPs) reforça a hipótese de que ambos os kits podem ser operados pelo mesmo grupo de ameaças, rastreado pela Microsoft como Storm-1747.

Storm-1747 é associado há muito tempo ao Tycoon2FA, um kit conhecido por contornar a autenticação multifator (MFA) por meio de técnicas de adversário no meio (AiTM).

As amostras híbridas recentemente observadas replicam a cadeia de execução do Tycoon2FA quase linha por linha em seus estágios posteriores, incluindo convenções específicas de nomenclatura de variáveis e métodos de criptografia de dados.

Esta semelhança estrutural sugere que o Salty2FA pode não ser um concorrente independente, mas sim outra ferramenta no arsenal do Storm-1747, potencialmente usada para diferentes perfis de segmentação ou como campo de testes para novos recursos de evasão.

Para os centros de operações de segurança (SOCs), a indefinição dos limites entre Salty2FA e Tycoon2FA requer uma estratégia de defesa atualizada. A dependência de indicadores estáticos de compromisso (IOCs) para um único kit não é mais suficiente, pois uma campanha pode passar de uma estrutura para outra no meio da execução.

Os especialistas recomendam tratar esses kits como um único cluster de ameaças. Os defensores devem correlacionar alertas envolvendo os vetores de entrega inicial do Salty2FA, como arquivos trampolim HTML, com os comportamentos de rede conhecidos do Tycoon2FA, incluindo tráfego para domínios gerados por DGA e infraestrutura de fluxo rápido.

Ao unificar a lógica de detecção para ambas as famílias, as organizações podem detectar melhor esses ataques resilientes e em vários estágios antes que as credenciais sejam roubadas.

Detecte ameaças de phishing em menos de 60 segundos com o Sandbox do ANY.RUN em seu SOC => Inscreva-se agora