Os especialistas da ANY.RUN descobriram recentemente uma nova campanha XWorm que usa esteganografia para ocultar cargas maliciosas dentro de imagens PNG aparentemente inofensivas.

O que parece ser um gráfico comum, na verdade, contém carregadores criptografados que são executados inteiramente na memória, permitindo que o malware contorne a maioria dos métodos tradicionais de detecção e defesas baseadas em assinaturas.

Vamos detalhar como esse ataque funciona e o que analistas e caçadores devem procurar.

Visão geral do ataque com exemplo do mundo real

A infecção começa com um instalador JavaScript malicioso chamado PurchaseOrder_25005092.JS, entregue por meio de e-mails e páginas da web de phishing (T1566.001).

O script é ofuscado usando um padrão IIFE (Imediate Invoked Function Expression) (T1027) e grava três arquivos de teste em: C:\Users\PUBLIC\

Esses arquivos são nomeados:

Embora a extensão .png sugira imagens, estes não são arquivos de imagem. Em vez disso, eles atuam como contêineres de armazenamento para cargas úteis codificadas em Base64 e criptografadas em AES (T1036.008); um truque comum para evitar a detecção rápida baseada em assinatura.

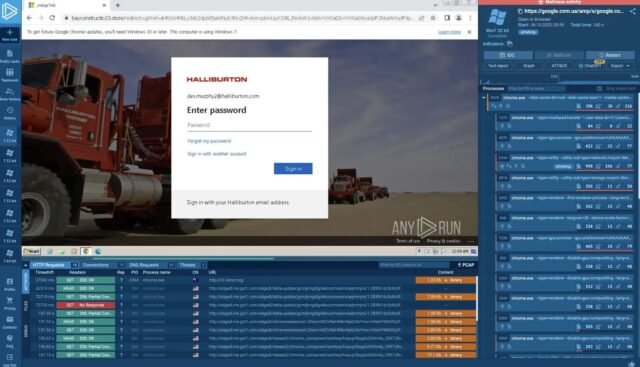

Você pode visualizar a cadeia completa de ataques e baixar um relatório de análise acionável de uma execução no mundo real dentro da sandbox interativa do ANY.RUN:

Ver ataque recente ocultando XWorm em PNG

Ataque de esteganografia descoberto dentro da sandbox ANY.RUN

Veja cada estágio da execução se desenrolar em segundos, extraia IOCs automaticamente e transforme o comportamento oculto do malware em insights claros e compartilháveis.

Obtenha uma avaliação de 14 dias do ANY.RUN

Análise da cadeia de execução: o que os analistas precisam saber

Abaixo está uma análise concisa e passo a passo da cadeia de execução para ajudar os analistas a identificar rapidamente os principais artefatos e pontos de articulação.

Acompanhe cada etapa para ver onde procurar, quais registros inspecionar e quais indicadores extrair para detecção e resposta.

Persistência e configuração

O JavaScript cria uma tarefa agendada (T1053.005) para manter a persistência após a reinicialização. Ele verifica os artefatos necessários e os recria usando longos blobs Base64 e strings criptografadas com AES (T1027.013).

Preparação em lote ofuscada (Kile.cmd)

O Kile.cmd contém ofuscação pesada: ruído variável, substituições percentuais e fragmentos Base64 em pedaços. Em tempo de execução, ele remonta os comandos e inicia o carregador do PowerShell (T1059).

Carregador PowerShell de dois estágios

Estágio 1 – Executor de comando: Lê Mands.png, decodifica Base64 e descriptografa AES, depois decodifica os comandos contidos e os executa via Invoke-Expression (IEX).

Estágio 2 – Carregador de assembly na memória: lê Vile.png, decodifica Base64 e descriptografa AES em bytes brutos, depois carrega um assembly .NET diretamente na memória e invoca seu ponto de entrada (T1620).

O resultado combinado é um carregador na memória sem arquivo que inicia o XWorm.

Cadeia de execução XWorm com PNG oculto

Dicas profissionais de caça a ameaças: detectando carregadores esteganográficos e sem arquivo

Abaixo está uma lista de verificação focada para analistas e caçadores identificarem carregadores na memória apoiados por esteganografia, como o XWorm. Use estas etapas para detectar padrões incomuns antecipadamente e validar as descobertas por meio de análise comportamental:

Inspecione arquivos de imagem: verifique arquivos .png e .jpg em busca de strings Base64 incomumente longas, pedaços de texto ou dados que não sejam de imagem. Altas proporções de texto para binário ou seções incorporadas criptografadas com AES geralmente indicam cargas ocultas. Monitore a atividade do PowerShell: rastreie comandos usando rotinas Invoke-Expression, FromBase64String ou AES. Correlacione-os com origens de script, como arquivos wscript.exe ou .cmd, para detectar execução reflexiva e carregadores na memória. Correlacione a criação de tarefas agendadas: procure tarefas criadas por JavaScript ou scripts em lote de diretórios de usuários em vez de caminhos de sistema. Essas entradas geralmente indicam persistência após o comprometimento inicial. Use análise dinâmica: as varreduras estáticas perdem muitos carregadores esteganográficos. Execute scripts e arquivos suspeitos em uma sandbox interativa como ANY.RUN para observar a descriptografia, preparação e execução de memória em tempo real e extrair IOCs de cada estágio.

Como um Sandbox acelera a detecção em ataques esteganográficos

Carregadores esteganográficos como o XWorm dependem de execução em vários estágios e cargas úteis somente de memória, o que os torna quase invisíveis para scanners estáticos.

Um ambiente sandbox muda isso, mostrando o que realmente está acontecendo sob a superfície; gravações de arquivos, rotinas de descriptografia e comandos do PowerShell executados em tempo real.

Com a sandbox interativa do ANY.RUN, os analistas podem:

Observe toda a cadeia se desenrolar; desde o conta-gotas JavaScript inicial até a execução na memória. Extraia e visualize IOCs, como scripts decodificados, caminhos de arquivos e modificações de registro. Confirme a persistência e a atividade C2 sem esperar por assinaturas ou alertas EDR.

Esse nível de visibilidade transforma uma infecção furtiva e sem arquivo em um processo transparente e rastreável, ajudando os caçadores de ameaças a responder mais rapidamente e com clareza baseada em evidências.

Transforme ataques complexos em evidências claras em segundos

Os atacantes estão cada vez melhores em se misturar; a única defesa confiável é observar o comportamento deles, não apenas os arquivos descartados.

Em quase 90% dos casos, ANY.RUN revela o comportamento completo do ataque em menos de 60 segundos, transformando atividades fugazes e sem arquivo em evidências concretas sobre as quais os analistas podem agir imediatamente.

Principais benefícios para analistas e caçadores de ameaças:

Visibilidade em tempo real para decisões mais rápidas: veja instantaneamente como os carregadores descompactam, descriptografam e executam sem esperar por verificações estáticas ou assinaturas de fornecedores. Menos falsos positivos: o contexto comportamental facilita a distinção entre ameaças reais e scripts ou automação benigna. Compreensão ponta a ponta: observe como cada processo se conecta, quais arquivos são gravados e como a persistência é alcançada. Economia de tempo na triagem e investigação: Análise completa e extração de IOC em minutos, não em horas. Integração perfeita do fluxo de trabalho: envie os resultados diretamente para SIEM, SOAR ou ferramentas de gerenciamento de casos por meio de conectores prontos. Colaboração facilitada: compartilhe sessões ao vivo, descobertas e relatórios visuais entre equipes para um consenso mais rápido. Aprendizado e busca contínuos: TTPs MITRE ATT&CK mapeados e artefatos decodificados enriquecem a lógica de detecção e os feeds de inteligência de ameaças. Pronto para vê-lo em ação? Fale com os especialistas da ANY.RUN e descubra como a análise interativa ajuda sua equipe a encontrar e impedir ameaças que as ferramentas estáticas não percebem.

Fonte de notícias